HTTP GET & CC Attack

RIOREY DDOS Solution의 Http Get & CC attack 에 대한 차단

RIOREY는 많은 다른 Application level공격들을 방어 할 수 있는 매우 효과적인 TCP SYN rate를 소개했습니다.

이러한 공격들은 다양한 HTTP attacks, CC attacks, P2P attacks 그리고 많은 것들은 포함합니다.

이 문서에서는 SYN RATE 엔진이 어떠한 방식으로 운영되는지, 그리고 최근에 HTTP 공격들을 대신해서 막아주는데 사용되는지를 설명합니다.

TCP SYN Rate 엔진은 매우 유연한 동작을 합니다, 이 엔진은 서버의 행동을 대신해서 클라이언트의 동작을 시험하기 때문에 서버의 운영 시간 동안에 거짓 경보를 울리는 일이 없게 됩니다.

우리는 HTTP GET attack 과 CC attack의 예와 함께 TCP SYN Rate가 어떤 방식으로 돌아가는지 설명을 할 것입니다.

HTTP Attack들은 보통 TCP session들을 열게 되어 있습니다. 그리고 그때 HTTP GET을 요청 합니다.

HTTP GET이 빨리 반복 되었을 때 그것은 HTTP Server의 과도한 응답을 요구하게 되는 요인이 되며 결국 서버는 장애를 일으키게 됩니다.

HTTP GET 공격의 종류

HTTP 요청은 두 가지 주요 사항이 있습니다:

a) 첫 번째 HTTP 요청은 단일 TCP connection입니다.

이것은 HTTP 1.0 과 1.1 버전에 의해 제공되어 집니다.

b) 다중 요청들은 단일 TCP connection 안에 있습니다.

이것은 HTTP 1.1에 의해 제공 됩니다.

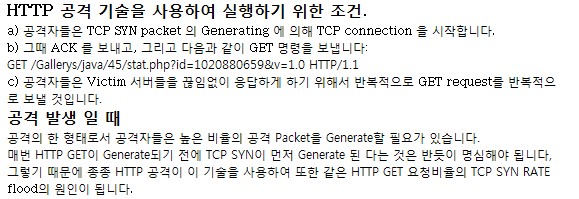

대부분의 HTTP공격은 다음의 기술을 사용합니다.

단일 HTTP Get 공격

a) 단일 TCP Connection 에서 한번의 HTTP 요청을 처리하는 경우.

이것은 또한 큰 규모의 랩실에서 소프트웨어 Generate 를 이용해서 HTTP 공격을 유발하는

경우입니다. 어쨌든 더욱 정교한 공격은 이 기술을 사용합니다.

b) 더 적은 공격 대역폭과 함께 Victim 에게 더욱 큰 손해를 입히는 원인입니다.

RIOREY의 공격에 대한 대응

HTTP 요청이 매번 오기 전에 TCP SYN이 먼저 오기 때문에, RIOREY는 빠르게 SYN Rate 요청을 초과하는것을 탐지 합니다, 그리고 TCP connection을 거절 할 것입니다.

이것은 매우 효과 적인 방법이며, 그것은 뿐만 아니라 HTTP 공격도 처리하고 또한 많은 다양한 TCP connection을 기반으로 하는 Application 공격을 차단할 것입니다.